Spamem se šířil malware Spy.Agent.AES, který od začátku roku spíše oslaboval. S největší pravděpodobností se útočníci na začátku roku soustředili na plánování výrazné velikonoční kampaně.

E-maily byly v češtině, malware se skrýval v příloze s názvem „kopie platby09886673.exe“. Jakmile Spy.Agent.AES infikoval zařízení, dokázal získat hesla uložená v prohlížečích, hesla k e-mailovým klientům, FTP a chatovacím službám.

Běžně se útočníci na několik týdnů až měsíců odmlčí, aby zdokonalili svůj a kód a připravili návrat ve velkém stylu.

Útoky mají během karantény horší výsledky

Spam často končí v služebních e-mailových schránkách. V době karantény, kdy lidé pracovali z domovů, případně nemohli pracovat vůbec, klesla pravděpodobnost efektivity útoku.

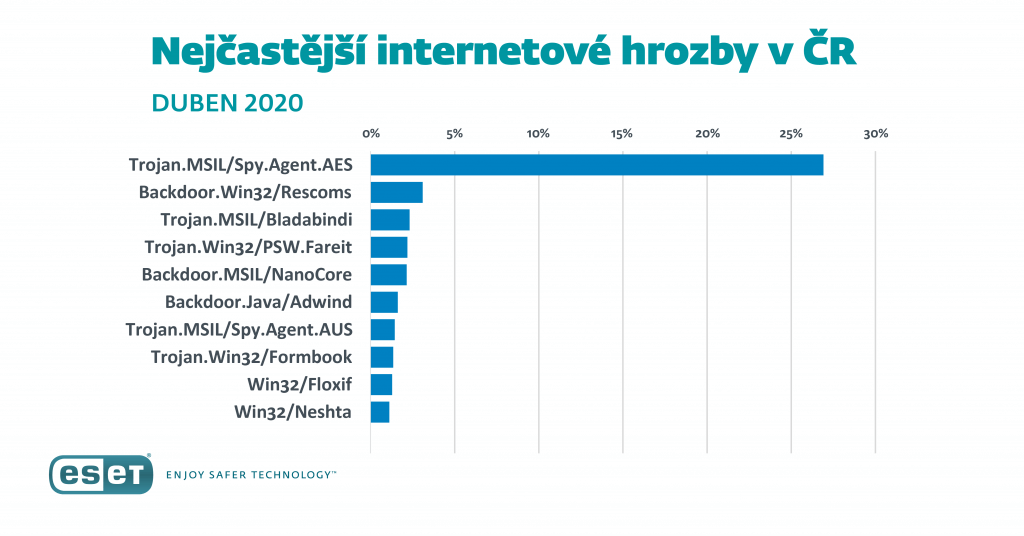

Zaznamenali jsme, že část útočníků během nynější krize raději reviduje své kódy a připravuje se na konec krize. Někteří autoři ransomware se dokonce do médií vyjádřili, že během pandemie nebudou útočit vůbec. I to je patrně důvod, proč jsou mezi první a druhou nejčastější hrozbou tak diametrální rozdíly.

S odstupem přes 20 % tak na druhém místě skončil backdoor Rescoms. Pokud se mu podařilo infikovat počítač, mohl mazat, stahovat a spouštět soubory, stahovat další malware, modifikovat nastavení systému, zaznamenat úhozy kláves a odcizit tak citlivé údaje. Rescoms se šířil taktéž e-mailem v přílohách vydávajících se za faktury.

Třetí nejčastější hrozbou byl trojský kůň Bladabindi. Stejně jako předchozí malware získával od uživatelů infikovaného zařízení citlivé údaje a hesla. Některé varianty dokázaly také instalovat další malware. Bladabindi obsahoval funkci keyloggeru, tedy odposlouchával stisknuté klávesy. Šířil se nejčastěji z infikovaných stránek nebo jej instalovaly jiné škodlivé kódy.

Nebezpečí číhá v e-mailu

E-mail je obecně po celém světě nejběžnějším nástrojem k šíření škodlivého kódu. Je proto nutné, aby uživatelé byli obezřetní.

Zpravidla se infikovaná příloha vydává za nějaký běžný dokument, fakturu či avízo od logistické společnosti. U dokumentů Microsoft Office je typické, že při spuštění požadují spuštění maker či povolení úprav. Pokud toto povolíte, malware dostane možnost se spustit. Pokud podobná žádost vyskočí, zvažte, zda se jedná o dokument od důvěryhodného odesílatele. Jak poznat podezřelou přílohu se dočtete zde.